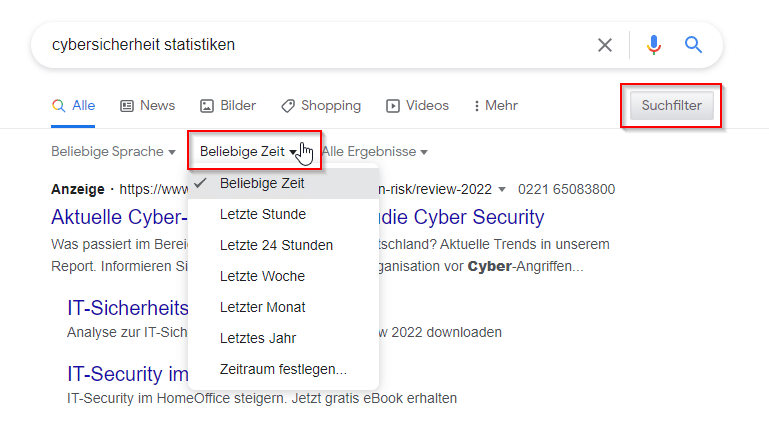

Der weltweite Schaden durch Cyberkriminalität ist auf durchschnittlich 11 Millionen US-Dollar pro Minute angestiegen, was Kosten von 190.000 US-Dollar pro Sekunde bedeutet.

60 % der kleinen und mittleren Unternehmen, die von einer Datenpanne betroffen sind, schließen innerhalb von sechs Monaten ihre Pforten, weil sie sich die entstehenden Kosten nicht leisten können. Die Kosten die entstehen, wenn ein Unternehmen Opfer eines Cyberangriffs wird, können Geschäftseinbußen, Ausfallzeiten/Produktivitätsverluste, Reparationskosten für Kunden deren Daten gestohlen wurden und vieles mehr umfassen.

Sie denken vielleicht, mehr in die Cybersicherheit zu investieren würde das Problem einfach lösen. Es ist zwar richtig und wichtig, dass Sie über angemessene IT-Sicherheitsvorkehrungen verfügen müssen (Anti-Malware, Firewall usw.). Viele der schädlichsten Sicherheitsverletzungen sind jedoch auf häufige Fehler zurückzuführen, die Unternehmen und ihre Mitarbeiter bei der Cybersicherheit machen.

Der Sophos Threat Report 2021, in dem Tausende von weltweiten Datenschutzverletzungen untersucht wurden, stellte fest: Die so genannten „alltäglichen Bedrohungen“ gehören zu den gefährlichsten. In dem Bericht heißt es weiterhin: „Es hat sich gezeigt, dass ein Mangel an Aufmerksamkeit für einen oder mehrere Aspekte der grundlegenden Sicherheitshygiene die Ursache für viele der schädlichsten Angriffe ist, die wir untersucht haben.“

Macht Ihr Unternehmen einen gefährlichen Fehler im Bereich der Cybersicherheit? Dieser setzt Sie vielleicht einem hohen Risiko einer Datenverletzung, der Übernahme eines Cloud-Kontos oder gar einer Ransomware-Attacke aus!

Eins vorab: Wenn Sie noch kein IT-Sicherheitskonzept haben, dann wird es höchste Zeit.

Hier sind einige der häufigsten Fehltritte, wenn es um grundlegende Best Practices der IT-Sicherheit geht.

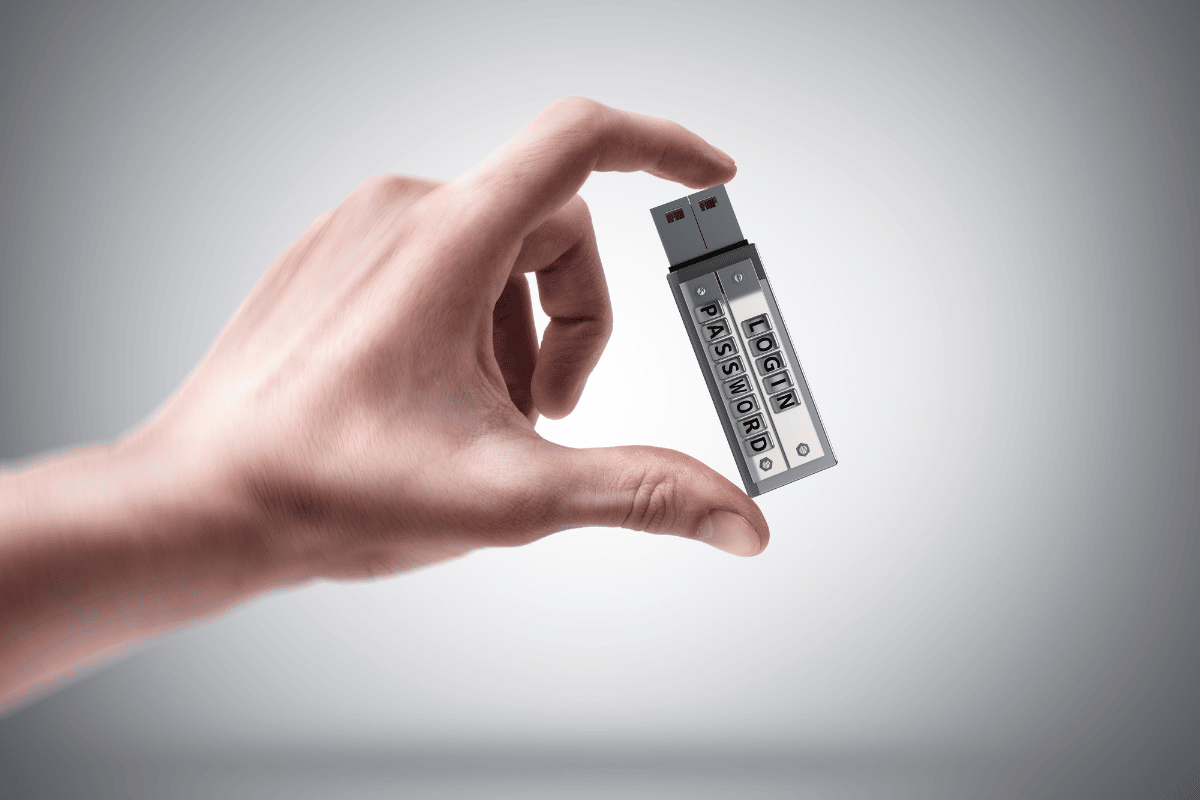

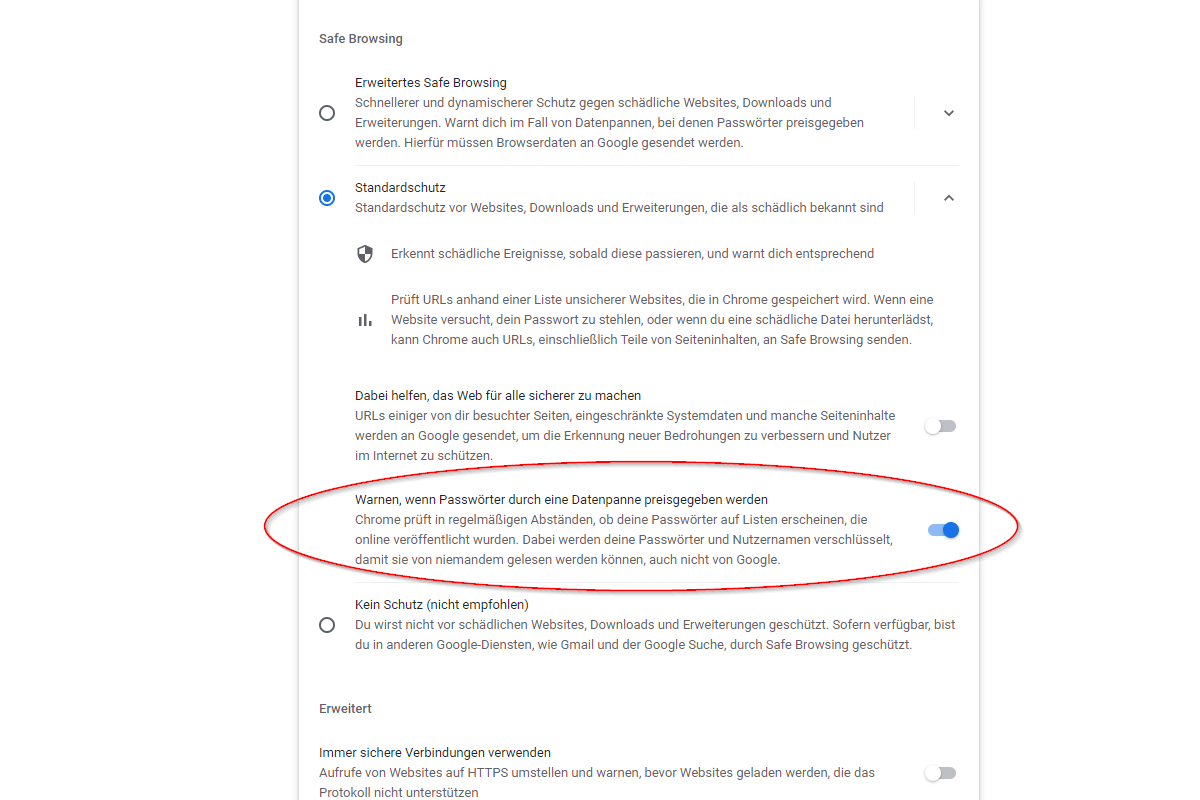

Fehlende Multi-Faktor-Authentifizierung (MFA)

Laut IBM Security ist der Diebstahl von Anmeldedaten inzwischen die Hauptursache für Datenschutzverletzungen auf der ganzen Welt. Da die meisten Unternehmensprozesse und -daten heute cloudbasiert sind, sind Anmeldedaten der Schlüssel zu verschiedenen Arten von Angriffen auf Unternehmensnetzwerke.

Die Benutzeranmeldungen nicht mit einer Multi-Faktor-Authentifizierung zu schützen, ist ein häufiger Fehler, der das Risiko für Unternehmen, Opfer einer Sicherheitsverletzung zu werden, deutlich erhöht.

MFA reduziert betrügerische Anmeldeversuche um unglaubliche 99,9 %.

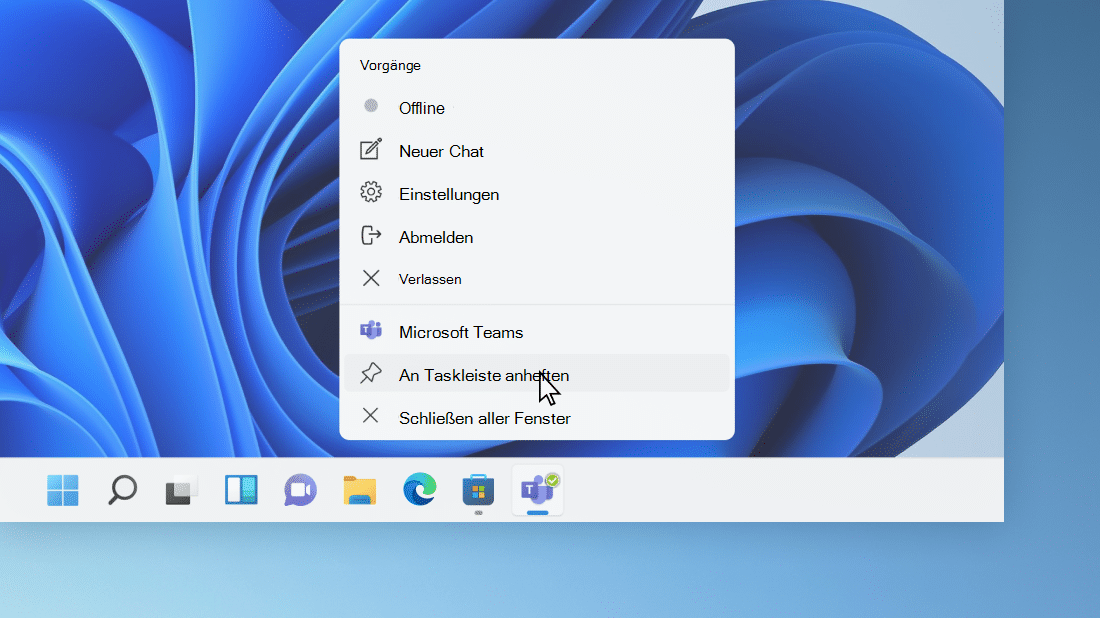

Ignorieren der Verwendung von Schatten-IT

Schatten-IT ist die Nutzung von nicht genehmigten Cloud-Anwendungen durch Mitarbeiter*innen für Geschäftsdaten. Oftmals wissen die Zuständigen im Unternehmen nicht einmal Bescheid darüber.

Die Nutzung von Schatten-IT birgt für Unternehmen aus mehreren Gründen Risiken:

- Daten können in einer unsicheren Anwendung verwendet werden

- Die Daten sind nicht in die Backup-Strategie des Unternehmens eingebunden.

- Wenn der Mitarbeiter das Unternehmen verlässt, können Daten verloren gehen.

- Die genutzte Anwendung entspricht möglicherweise nicht den Compliance-Anforderungen des Unternehmens.

<p „=““ style=““ tve-u-1825e087c7e“=““>Mitarbeiter beginnen oft, Apps auf eigene Faust zu nutzen, weil sie versuchen, eine Lücke in ihrem Arbeitsablauf zu füllen. Dabei sind sie sich der Risiken oftmals nicht bewusst, die mit der Nutzung nicht genehmigter Apps verbunden sind. <p „=““ style=““ tve-u-1825e087c7e“=““>Es ist wichtig, Richtlinien für die Cloud-Nutzung festzulegen, die den Mitarbeitern vorschreiben, welche Anwendungen für die Arbeit genutzt werden dürfen.

Eine Antivirus-Software ist nicht ausreichend

Unabhängig davon, wie klein Ihr Unternehmen ist, reicht eine einfache Antivirus-Anwendung nicht aus, um Sie zu schützen. Tatsächlich verwenden viele der heutigen Bedrohungen überhaupt keine bösartigen Dateien mehr.

Phishing-E-Mails enthalten Befehle, die an PC-Systeme gesendet werden und nicht als Virus oder Malware gekennzeichnet sind. Phishing verwendet heutzutage auch überwiegend Links und keine Dateianhänge, um Benutzer auf bösartige Websites zu schicken. Diese Links werden von einfachen Antivirenlösungen nicht abgefangen.

Sie müssen eine umfassende Strategie entwickeln, die u. a. folgende Punkte umfasst:

- Anti-Malware der nächsten Generation (nutzt KI und maschinelles Lernen)

- Firewall der neusten Generation

- E-Mail-Filterung

- DNS-Filterung

- Automatisierte Sicherheitsrichtlinien für Anwendungen und die Cloud

- Überwachung des Cloud-Zugangs

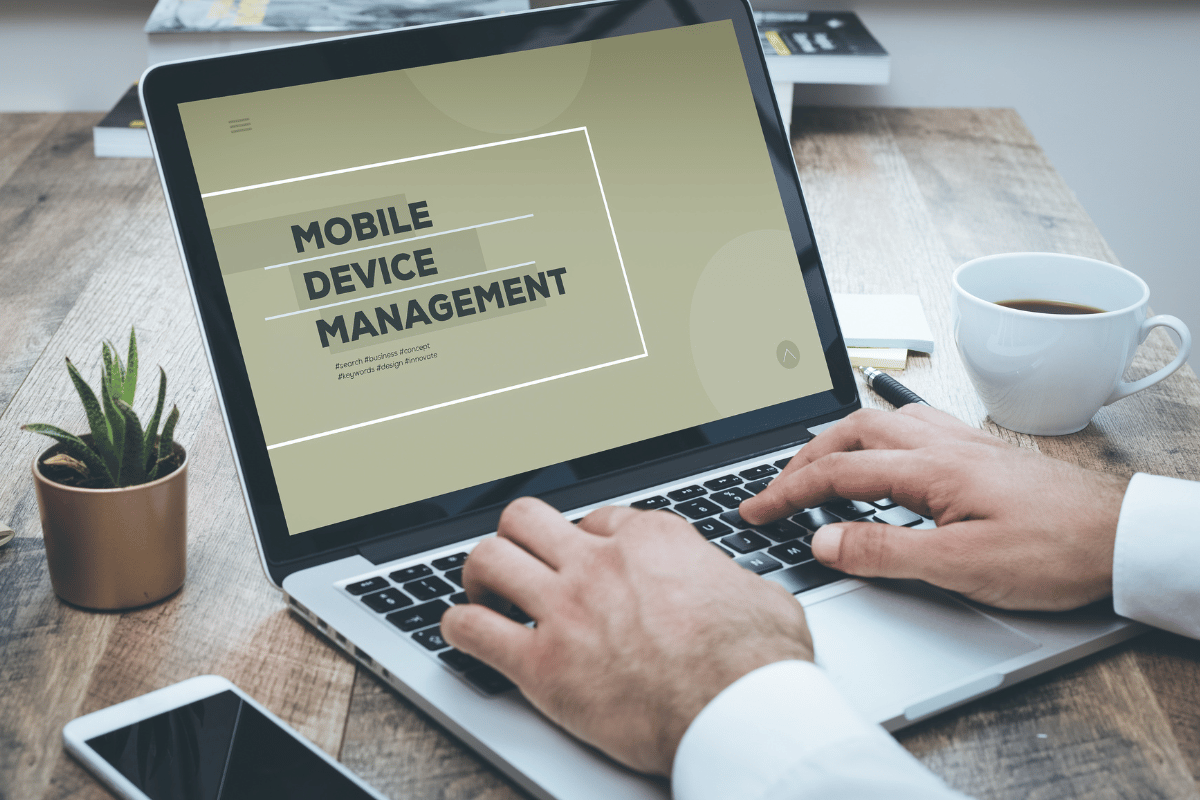

Fehlendes Gerätemanagement

Ein Mobile Device Management, oder einfach das Gerätemanagement für Mobilgeräte, ist für die IT-Sicherheit eines Unternehmens unverzichtbar.

Die meisten Unternehmen lassen ihre Mitarbeiter mittlerweile von zu Hause aus arbeiten und planen, dies auch weiterhin zu tun. Das Gerätemanagement für diese Remote-Geräte der Mitarbeiter sowie für die geschäftlich genutzten Smartphones ist jedoch nicht immer vorhanden.

Wenn Sie Sicherheit und Datenzugriff aller Endgeräte (unternehmenseigene und private) im Unternehmen nicht verwalten, besteht ein höheres Risiko einer Datenverletzung.

Wenn Sie noch keine haben, ist es an der Zeit, eine Geräteverwaltung wie etwa Intune in Microsoft 365 einzurichten.

Unzureichende Schulung der Mitarbeiter*innen

Erstaunliche 95 % der Verstöße gegen die Cybersicherheit werden durch menschliches Versagen verursacht. Zu viele Unternehmen nehmen sich nicht die Zeit, ihre Mitarbeiter kontinuierlich zu schulen, und so haben die Nutzer nicht die für eine gute Cybersicherheitskultur erforderlichen Fähigkeiten entwickelt.

Hier wird oft übersehen, die Mitarbeitenden nicht als Fehlerquelle, sondern als Teil der Lösung zu sehen. Gut geschulte Teams tragen erheblich zur Sicherheit des Unternehmens bei!

Schulungen zum IT-Sicherheitsbewusstsein der Mitarbeitenden sollten das ganze Jahr über durchgeführt werden, nicht nur jährlich oder während des Onboardingprozesses. Je mehr Sie die IT-Sicherheit in den Mittelpunkt stellen, desto besser ist Ihr Team in der Lage, Phishing-Angriffe zu erkennen und die richtigen Abläufe im Umgang mit Daten zu befolgen.

Es gibt einige Möglichkeiten, Cybersicherheitsschulungen in Ihre Unternehmenskultur zu integrieren:

- Kurze Schulungsvideos

- IT-Sicherheitsposter

- Webinare

- Team-Schulungen

- Tipps zur Cybersicherheit in Unternehmens-Newslettern

Wann haben Sie zuletzt einen Cybersicherheitscheck durchgeführt?

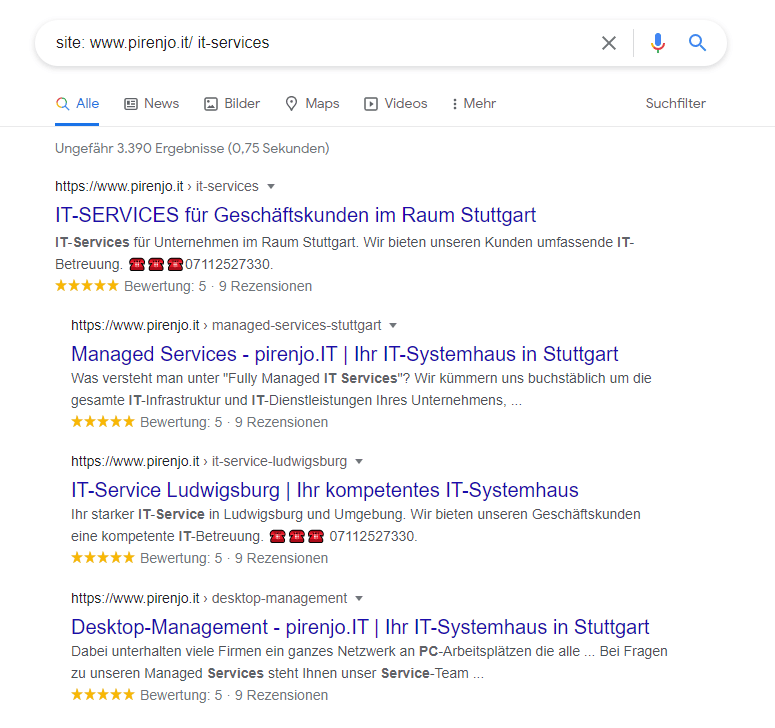

Bleiben Sie nicht im Ungewissen über Ihre IT-Sicherheitsschwachstellen. Führen Sie ein Cybersecurity-Audit durch, um Schwachstellen aufzudecken und sie zu beheben, um Ihr Risiko zu verringern. Machen Sie jetzt einen Termin für ein 15-minütiges Gespräch aus! Unsere IT-Experten von pirenjo.IT helfen Ihnen gerne weiter.