Man würde nicht denken, dass ein Kinderspielzeug zu einer Preisgabe Ihrer persönlichen Daten führen kann. Aber das passiert ständig. Was ist mit Ihrem Mülleimer, der draußen steht? Ist er eine Fundgrube für einen Identitätsdieb, der nachts in der Nachbarschaft herumstöbert?

Viele Alltagsgegenstände können zu Identitätsdiebstahl führen. Sie werden oft übersehen, weil die Menschen sich auf ihre Computer und Cloud-Konten konzentrieren. Es ist wichtig, dass Sie sichere Passwörter haben und ein Virenschutzprogramm für Ihren PC verwenden. Aber Sie müssen sich auch vor anderen Möglichkeiten in Acht nehmen, wie Hacker und Diebe an Ihre persönlichen Daten gelangen können.

Hier sind sechs gängige Methoden, mit denen Kriminelle Ihre Daten stehlen können.

Alte Smartphones

Die Menschen ersetzen ihre Smartphones etwa alle zweieinhalb Jahre. Das sind eine Menge alter Telefone, die persönliche Daten enthalten.

Denken Sie nur an all die Informationen, die in unseren Mobiltelefonen gespeichert sind. Wir haben synchronisierte Verbindungen mit Cloud-Diensten. Auf den Handys sind auch Banking-Apps, Business-Apps und persönliche Gesundheits-Apps gespeichert. Und alle sind auf diesem kleinen Gerät gespeichert.

Mit der fortschreitenden Chiptechnologie können Smartphones immer mehr Daten speichern. Das bedeutet, dass Dokumente und Tabellenkalkulationen jetzt problemlos auf ihnen gespeichert werden können. Ebenso wie Unmengen von Fotos und Videos.

Ein Cyberkrimineller könnte leicht auf ein altes Smartphone stoßen, um Daten zu stehlen. Diese landen oft in Wohltätigkeitsläden oder im Müll. Stellen Sie sicher, dass Sie alte Smartphones ordnungsgemäß bereinigen, indem Sie alle Daten löschen. Außerdem sollten Sie die Geräte ordnungsgemäß entsorgen. Sie sollten elektronische Geräte nicht einfach wie normalen Müll wegwerfen.

Drahtlose Drucker

Die meisten Drucker sind heutzutage kabellos. Das bedeutet, dass sie Teil Ihres Heim- oder Arbeitsnetzwerks sind. Von einem anderen Raum aus zu drucken ist bequem. Aber die Tatsache, dass Ihr Drucker mit dem Internet verbunden ist, kann auch ein Risiko für Ihre Daten darstellen.

Auf Druckern können sensible Dokumente wie Steuerunterlagen oder Verträge gespeichert werden. Die meisten Menschen denken nicht an Drucker, wenn sie Datensicherheitsmaßnahmen ergreifen. Das macht sie anfällig für Hackerangriffe. In diesem Fall kann ein Hacker Daten vom Drucker abrufen. Sie könnten ihn auch dazu nutzen, in andere Geräte im selben Netzwerk einzudringen.

Schützen Sie Ihre Drucker, indem Sie dafür sorgen, dass die Firmware aktualisiert wird. Installieren Sie Updates immer so schnell wie möglich. Außerdem sollten Sie ihn ausschalten, wenn Sie ihn nicht brauchen. Wenn er ausgeschaltet ist, ist er für Hacker nicht zugänglich.

USB Sticks

Haben Sie schon einmal einen USB-Stick herumliegen sehen? Vielleicht dachten Sie, Sie hätten ein kostenloses Wechselspeichergerät ergattert. Oder Sie sind ein barmherziger Samariter und wollen versuchen, ihn dem rechtmäßigen Besitzer zurückzugeben. Aber zuerst müssen Sie sehen, was sich darauf befindet, um ihn ausfindig machen zu können.

Sie sollten niemals ein USB-Gerät unbekannter Herkunft an Ihren Computer anschließen. Dies ist ein alter Trick der Hacker. Sie platzieren Malware auf diesen Sticks und lassen sie dann als Köder herumliegen. Sobald Sie ihn an Ihr Gerät anschließen, kann er es infizieren.

Alte Festplatten

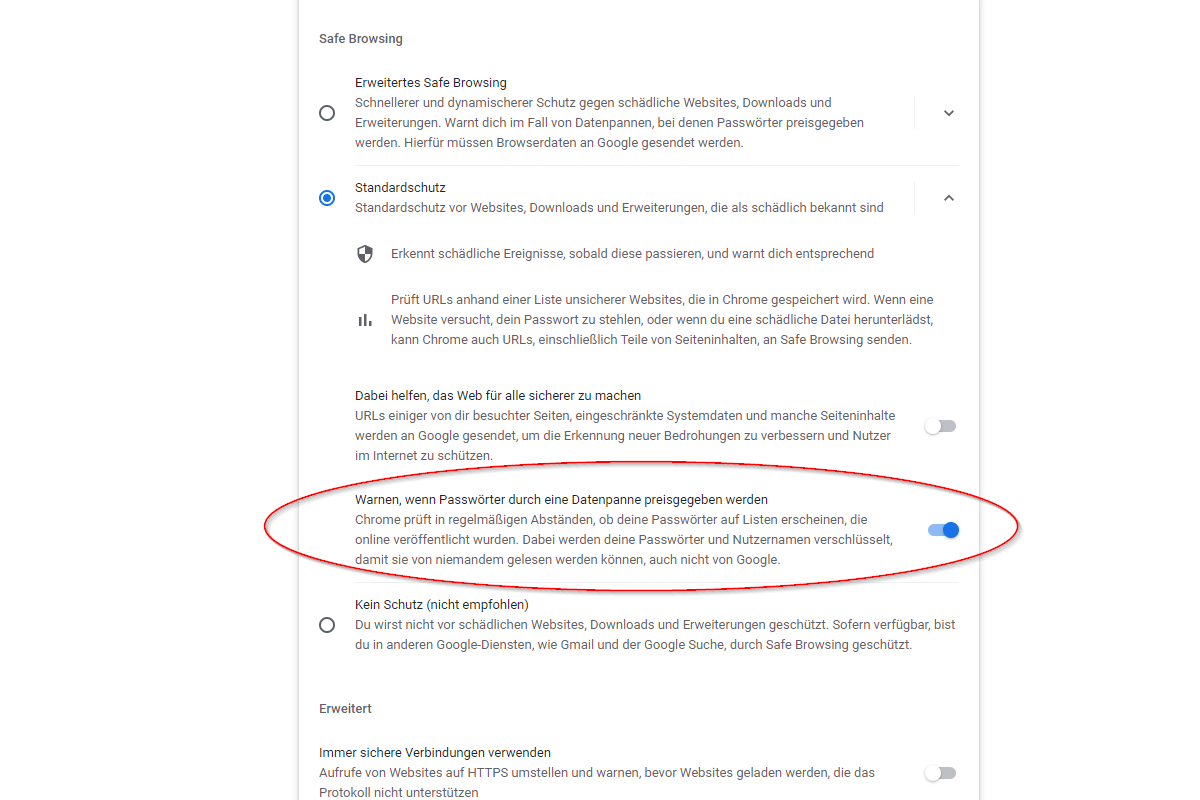

Wenn Sie einen alten Computer oder ein altes Wechsellaufwerk entsorgen, achten Sie darauf, dass es komplett bereinigt ist. Es reicht nicht aus, nur Ihre Dateien zu löschen. Auf Computerfestplatten können weitere persönliche Daten in System- und Programmdateien gespeichert sein.

Und wenn Sie noch in einem Browser angemeldet sind, können viele Ihrer persönlichen Daten in Gefahr sein. Browser speichern Passwörter, Kreditkarten, Besuchshistorie und mehr.

Am besten lassen Sie sich von einem IT-Fachmann dabei helfen, der Ihr Computerlaufwerk ordnungsgemäß löschen kann. So können Sie es sicher entsorgen, spenden oder wiederverwenden.

Mülltonne

Kriminelle Identitätsdiebe sind nicht nur online unterwegs. Sie sind auch am Tag in der Nachbarschaft unterwegs, wenn der Müll abgeholt wird. Seien Sie vorsichtig, was Sie in Ihren Müll werfen.

Es ist nicht ungewöhnlich, dass Müll Identitätsdiebstahl ermöglicht. Er kann bereits genehmigte Kreditkartenangebote enthalten, die Sie als „Junk-Mail“ betrachtet haben. In Ihrem Müll können sich auch alte Kontoauszüge und Versicherungsunterlagen befinden. Jeder dieser Gegenstände könnte die Informationen enthalten, die Diebe benötigen, um Betrug zu begehen oder sich als Sie auszugeben.

Ein Aktenvernichter ist in diesem Fall Ihr bester Freund. Sie sollten alle Dokumente schreddern, die persönliche Informationen enthalten. Tun Sie dies, bevor Sie sie wegwerfen. Dieser zusätzliche Schritt könnte Sie vor einem kostspieligen Vorfall bewahren.

IoT-Geräte für Kinder

Elektronische Bären, intelligente Kinderuhren, Barbies mit WLAN-Anbindung… alles Spielzeuge, die Hacker lieben. Bei der Hello Barbie von Mattel wurde festgestellt, dass sie den Diebstahl von persönlichen Daten ermöglicht. Ein Hacker könnte auch ihr Mikrofon benutzen, um Familien auszuspionieren.

Diese futuristischen Spielzeuge sind oft das, was Kinder wollen. Die Eltern finden sie vielleicht cool, denken aber nicht an ihre Datensicherheit. Schließlich handelt es sich um Kinderspielzeug. Aber das bedeutet oft, dass sie leichter zu hacken sind. Auch Cyberkriminelle haben es auf diese IoT-Spielzeuge abgesehen, da sie wissen, dass sie nicht so schwer zu knacken sind.

Sie sollten bei allen neuen, mit dem Internet verbundenen Geräten, die Sie in Ihr Haus bringen, Vorsicht walten lassen. Das gilt auch für Spielzeug! Installieren Sie alle Firmware-Updates. Machen Sie außerdem Ihre Hausaufgaben und finden sie heraus, ob das Spielzeug von einer Datenschutzverletzung betroffen war.

Planen Sie eine IT-Sicherheitsprüfung für Ihr Zuhause und schlafen Sie nachts besser

Lassen Sie nicht zu, dass der Gedanke an Identitätsdiebstahl Sie nachts wach hält. Rufen Sie uns noch heute an und vereinbaren Sie ein Kennenlerngespräch. Entscheiden Sie sich jetzt für eine IT-Sicherheitsprüfung durch unsere Experten für IT-Security von pirenjo.IT. Sie werden froh sein, dass Sie es getan haben.