Eine der am schwierigsten zu entdeckenden Arten von Angriffen sind jene, die von Insidern durchgeführt werden. Ein „Insider“ ist jeder, der legitimen Zugang zu Ihrem Unternehmensnetzwerk und Ihren Daten hat. Dies geschieht über ein Login oder eine andere autorisierte Verbindung.

Da Insider über einen autorisierten Systemzugang verfügen, können sie bestimmte Sicherheitsvorkehrungen umgehen. Zum Beispiel solche, die Eindringlinge fernhalten sollen. Da ein angemeldeter Benutzer nicht als Eindringling angesehen wird, werden diese Sicherheitsvorkehrungen nicht ausgelöst.

Drei beunruhigende Statistiken aus einem aktuellen Bericht des Ponemon Institute verdeutlichen, wie wichtig es ist, sich mit dieser Bedrohung auseinanderzusetzen. Insider-Angriffe werden immer schlimmer, es dauert länger, bis sie entdeckt werden und sie werden immer umfangreicher.

Der Bericht ergab, dass in den letzten zwei Jahren:

- Insider-Angriffe haben um 44 % zugenommen

- Unternehmen benötigen 85 Tage, um eine Insider-Bedrohung einzudämmen, im Vergleich zu 77 Tagen im Jahr 2020.

- Die durchschnittlichen Kosten für die Bekämpfung von Insider-Bedrohungen sind um 34 % gestiegen

Für Unternehmen ist es wichtig zu verstehen, was eine Insider-Bedrohung ausmacht. Das ist der erste Schritt zur Risikominderung.

4 Arten von Insider-Bedrohungen

Ein Grund dafür, dass Insider-Bedrohungen schwer zu erkennen sind, ist, dass es nicht nur eine Art von Bedrohungen gibt. Mitarbeiter, Lieferanten und Hacker können alle Insiderjobs durchführen. Um die Erkennung weiter zu erschweren, können einige böswillig und andere versehentlich sein.

Im Folgenden werden die vier wichtigsten Arten von Insider-Bedrohungen für Unternehmensnetzwerke beschrieben.

Böswillige/verärgerte Angestellte

Vertriebsmitarbeiter*innen, die das Unternehmen verlassen, können beschließen, alle Kontakte mitzunehmen. Dies ist ein böswilliger Diebstahl von Unternehmensdaten.

Ein weiteres Beispiel für diese Art von Insider-Angriffen sind verärgerte Mitarbeiter*innen. Sie sind vielleicht wütend auf ihren Vorgesetzten, der sie gerade gefeuert hat, und beschließen, dem Unternehmen Schaden zuzufügen. Sie könnten Ransomware einschleusen oder einen Deal mit einem Hacker eingehen, um ihre Anmeldedaten gegen Geld herauszugeben.

Unachtsame/nachlässige Mitarbeiter*innen

Einige Insider-Bedrohungen sind auf faule oder ungeschulte Mitarbeiter*innen zurückzuführen. Sie beabsichtigen nicht, eine Datenpanne zu verursachen. Dann kann es sich z.B. um eine versehentliche Weitergabe von geheimen Daten auf einer nicht sicheren Plattform handeln. Oder jemand nutzt den Computer eines Freundes, um auf Geschäftsanwendungen zuzugreifen. Dabei sind sich die Mitarbeiter*innen der Konsequenzen für die Sicherheit schlichtweg nicht bewusst.

Dritte mit Zugang zu Ihren Systemen

Außenstehende, die Zugang zu Ihrem Netzwerk haben, sind ebenfalls ein sehr reales Problem. Auftragnehmer, Freiberufler und Lieferanten können alle ein Risiko für eine Sicherheitsverletzung darstellen.

Sie müssen sicherstellen, dass diese Dritten vollständig überprüft werden. Tun Sie dies, bevor Sie ihnen Zugang zum System gewähren. Sie sollten auch Ihrem IT-Partner gestatten, sie auf etwaige Datensicherheitsbedenken hin zu überprüfen.

Durch Hacker kompromittiertes Passwort

Gestalten in schwarzen Hoodies haben es natürlich auch auf Ihre Passwörter abgesehen.

Kompromittierte Anmeldedaten sind eine der gefährlichsten Arten von Insider-Bedrohungen. Dies ist mittlerweile die Nummer 1 bei Datenschutzverletzungen auf der ganzen Welt.

Wenn ein Cyberkrimineller auf die Anmeldedaten einer Mitarbeiterin oder eines Mitarbeiters zugreifen kann, wird er zu einem „Insider“. Ihr Computersystem hält ihn für den rechtmäßigen Benutzer.

Wege zur Eindämmung von Insider-Bedrohungen

Insider-Bedrohungen sind im Nachhinein oft schwer zu erkennen. Wenn Sie jedoch Maßnahmen zur Schadensbegrenzung ergreifen, können Sie sie bereits im Keim ersticken. Proaktives Handeln bewahrt Sie vor einem teuren Zwischenfall. Einen, von dem Sie vielleicht erst nach Monaten erfahren.

Hier sind einige der besten Taktiken zur Verringerung des Risikos von Insider-Bedrohungen.

Gründliche Hintergrundchecks

Achten Sie bei der Einstellung neuer Mitarbeiter*innen auf eine gründliche Hintergrundprüfung. Böswillige Insider haben in der Regel Auffälligkeiten in ihrem beruflichen Werdegang. Das Gleiche gilt für alle Anbieter oder Auftragnehmer, die Zugang zu Ihren Systemen haben.

Lösungen für Endgeräte

Mobile Geräte machen heute etwa 60 % der Endgeräte in einem Unternehmen aus. Viele Unternehmen verwenden jedoch keine Lösung zur Verwaltung des Gerätezugriffs auf Ressourcen.

Richten Sie eine Managementlösung für Endgeräte ein, um den Gerätezugriff zu überwachen. Sie können damit auch Geräte auf eine sichere Liste setzen und nicht autorisierte Geräte standardmäßig blockieren.

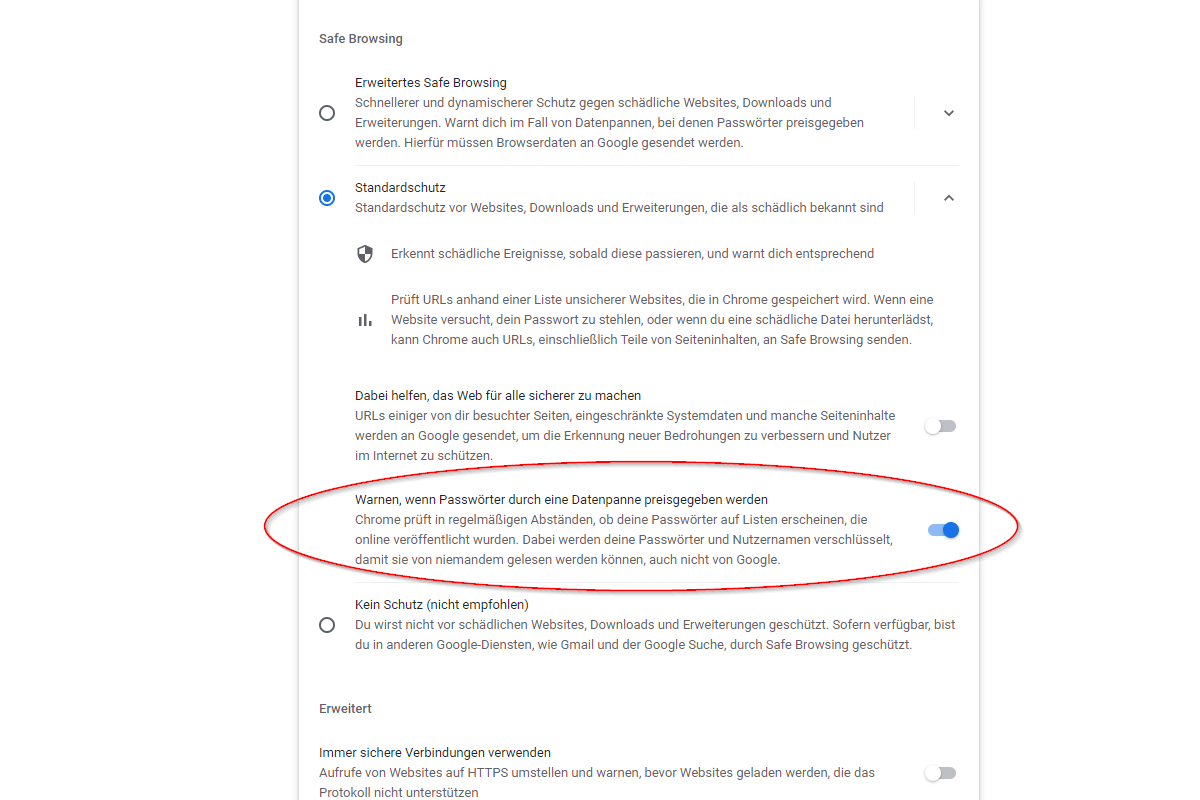

Multi-Faktor-Authentifizierung und Passwortsicherheit

Eine der besten Methoden zur Bekämpfung des Diebstahls von Zugangsdaten ist die mehrstufige Authentifizierung. Hacker haben es schwer, den zweiten Faktor zu umgehen. Sie haben nur selten Zugriff auf das mobile Gerät oder den FIDO-Sicherheitsschlüssel einer Person.

Kombinieren Sie dies mit Passwortsicherheit. Dazu gehören Dinge wie:

- Sichere Passwörter für Ihre Cloud-Anwendungen verlangen

- Verwendung eines Passwort-Managers für Unternehmen

- Erfordernis individueller Passwörter für alle Anmeldungen

Schulung zur Datensicherheit für Mitarbeiter

Schulungen können Ihnen helfen, das Risiko einer Datenschutzverletzung durch Unachtsamkeit zu mindern. Schulen Sie Ihre Mitarbeiter im richtigen Umgang mit Daten und dem Einhalten von Sicherheitsrichtlinien für sensible Informationen.

Netzwerküberwachung

Wie können Sie jemanden, der Zugang zu Ihrem System hat, dabei erwischen, wie er etwas Unerlaubtes tut? Dies geschieht durch intelligente Netzwerküberwachung.

Verwenden Sie KI-gestützte Bedrohungsüberwachung. Damit können Sie seltsame Verhaltensweisen erkennen, sobald sie auftreten. Zum Beispiel, wenn jemand eine große Anzahl von Dateien herunterlädt. Oder jemand, der sich von außerhalb des Landes anmeldet.

Brauchen Sie Hilfe, um Insider-Attacken zu verhindern?

Eine mehrstufige Sicherheitslösung kann Ihnen helfen, alle vier Arten von Insider-Bedrohungen abzuschwächen. Die IT-Sicherheitsexperten von pirenjo.IT können Ihnen mit einer zuverlässigen und dennoch erschwinglichen Lösung helfen. Kontaktieren Sie uns noch heute für ein kostenloses Kennenlerngespräch.