Das neue Modewort ist „Metaverse“. Aber was bedeutet das eigentlich für Unternehmen? Ist es nur etwas, worüber sich Unternehmen der sozialen Medien Gedanken machen müssen? Wird das Metaverse tatsächlich die Wirtschaft verändern?

Laut Leuten wie dem CEO von Apple, Tim Cook, wird das Metaverse kommen. Er erklärte, dass „ein Leben ohne AR bald undenkbar sein wird“. Ob das nun eine kurzfristige oder langfristige Vorhersage ist, Unternehmen müssen darauf vorbereitet sein.

Zunächst einmal muss man verstehen, was das Metaverse ist. Metaverse ist ein allgemeiner Begriff und kein geschützter Eigenname. Das Metaverse bezieht sich auf eine kollektive Weiterentwicklung des Internets zu einer virtuellen 3D-Umgebung. Es handelt sich dabei um eine Welt, in der verschiedene Orte miteinander verbunden sind. So treffen sich z.B. bereits seit Jahrzehnten Menschen aus verschiedenen Ländern in Online-Spielen in einer virtuellen Welt.

Hat Facebook/Meta das Metaversum erfunden? Nein.

Die Idee von vernetzten 3D-Welten gibt es schon seit Jahrzehnten. Mehrere Online-Gaming-Unternehmen haben sich ihren Bereich im Metaversum gesichert. Aber diese unterschiedlichen Umgebungen sind eher wenig miteinander verbunden.

Was ist einer der ersten Vertreter des frühen Metaversums? Das war eine kurzlebige Software namens Adobe Atmosphere. Diese immersive 3D-Erfahrung umfasste miteinander verbundene Online-Welten. Sie ermöglichte es auch, mit anderen Menschen zu chatten. Es war ein wenig vor seiner Zeit, zeigt aber, dass das Konzept des Metaversums schon seit einiger Zeit existiert.

Das Metaversum erfährt jetzt Aufmerksamkeit, weil die Technologie fortgeschritten ist. Sie hat begonnen, den Bedürfnissen einer solchen Welt gerecht zu werden. Dazu gehören schnelle Internetverbindungen und immense Rechenleistung. Dazu gehört auch eine Übertragungsmethode für 3D, die auf den meisten PCs funktioniert.

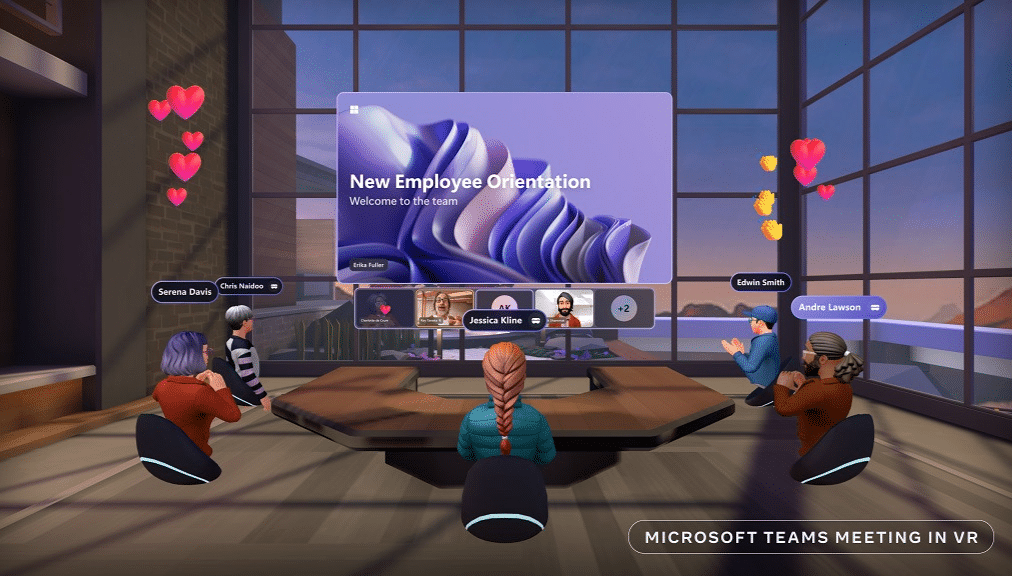

Sind wir schon am Ziel? Noch nicht ganz. Aber das Metaversum nimmt immer mehr Fahrt auf. Vor kurzem hat Microsoft eine Partnerschaft mit Meta angekündigt. Diese Partnerschaft soll Microsoft 365-Anwendungen in das Metaversum bringen. Das bedeutet Zusammenarbeit auf eine völlig neue Art und Weise. Microsoft stellt fest, dass 50 % der Generation Z und der Millennials erwarten, dass sie in den nächsten zwei Jahren einen Teil ihrer Arbeit im Metaverse erledigen werden.

Microsoft arbeitet schon an der Integration von Teams ins Metaverse.

Welche Auswirkungen hat das Metaverse auf Ihr Unternehmen?

Mit Unternehmen wie Microsoft, die sich mit der Zukunft von AR/VR befassen, könnte dies bald Realität werden. Sie können davon ausgehen, dass das Metaverse in den nächsten Jahren auch Ihr eigenes Unternehmen in irgendeiner Weise tangieren wird. Hier eine Vorschau darauf, was es beeinflussen könnte.

Wird man im Metaverse in Zukunft Werbung schalten?

Als das Internet zum ersten Mal eingeführt wurde, erkannten die Unternehmen nicht sofort sein Potenzial. Heute können sich die meisten Unternehmen nicht mehr vorstellen, ohne eine Website zu arbeiten. Sie ist eine Notwendigkeit für die Gewinnung von Kundenkontakten und die Umsetzung von Verkäufen.

Wenn sich das Metaverse als neue 3D-Variante des Internets durchsetzt, könnte es genauso wichtig sein. Das bedeutet, dass man sich mit Werbung in virtuellen Welten beschäftigen sollte. Möglicherweise können Sie auch Ihre eigene VR-Website oder einen Showroom erstellen.

Im Bereich der Werbung könnte das Metaverse durchaus die Wirtschaft verändern, bzw. zumindest stark beeinflussen.

Kundenbetreuung im Metaverse?

Als die Popularität der sozialen Medien zunahm, erkannten die Unternehmen, dass die Kunden sie nutzten, um zu kommunizieren. 79 % der Verbraucher erwarten, dass Unternehmen auf eine Nachricht in den sozialen Medien reagieren. Und sie erwarten diese Antwort innerhalb eines Tages.

Um diesem Bedarf gerecht zu werden, haben viele Unternehmen eine Präsenz in den sozialen Medien. Sie nutzen diese für das Marketing und um Anfragen von Kunden zu beantworten.

Das Metaverse könnte der nächste Schritt sein. Wenn die Menschen sich dort aufhalten, werden sie erwarten, dass sie mit den Unternehmen in diesem Raum interagieren. Genau wie sie es jetzt mit sozialen Netzwerken tun.

Das bedeutet, dass die Unternehmen wissen müssen, wie die Kunden das Metaversum nutzen, während es wächst. Die Aufnahme einer Frage zur Nutzung des Metaversums in eine Kundenumfrage könnte eine Möglichkeit sein, proaktiv auf dieses Thema einzugehen.

Mitarbeiterschulungen

Einer der angepriesenen Vorteile des Metaversums ist seine Fähigkeit, immersive Schulungen zu ermöglichen. Dies könnte die Ausbildungsmöglichkeiten für alle, vom Arzt bis zum Gabelstaplerfahrer, erheblich verbessern.

Stellen Sie sich vor, Sie könnten eine Aufgabe in einer virtuellen Welt genauer veranschaulichen. Eine Person könnte dort gefahrlos Fehler machen. Dann könnte man sich mit der Aufgabe vertraut machen, bevor man sie im wirklichen Leben ausführt.

Überlegen Sie, welche Art von Schulung Ihre Mitarbeiter benötigen. Dann überlegen Sie, wie eine VR-Welt die Ausbildung sicherer und effizienter machen kann. Das Metaverse bietet vielleicht noch nicht das, wonach Sie suchen. Aber bei der Geschwindigkeit des technologischen Fortschritts könnte es bereits in ein oder zwei Jahren so weit sein.

Immersivere Zusammenarbeit im Remote-Team

Virtuelle Meetings sind während der Pandemie aus der Not heraus stark angestiegen. Heute sind Besprechungen über Teams oder Zoom gang und gäbe. Die nächste Generation von Online-Teambesprechungen könnte in einer virtuellen Welt stattfinden.

Wie wir bereits erwähnt haben, arbeitet Microsoft bereits daran, seine Anwendungen in einen virtuellen Raum zu bringen. Fügen Sie ein paar Avatare und eine immersive Umgebung hinzu. Plötzlich haben Sie ein völlig anderes Meeting-Erlebnis.

Wie lässt sich die virtuelle Zusammenarbeit von Remote-Teams im Metaversum noch verbessern? Sie hat mit der Planung und Instandhaltung von Gebäuden zu tun. Stellen Sie sich vor, Sie könnten durch eine 3D-Nachbildung eines Raums gehen, bevor er gebaut wird. Die Feinabstimmung der Konstruktion könnte stattfinden, während man sich in diesem (virtuellen) Raum befindet.

Ist Ihr Unternehmen bereit für die nächste digitale Transformation?

Ob das Metaverse tatsächlich die Wirtschaft verändern kann, wird sich erst noch zeigen müssen. Was sind Ihre Pläne für die digitale Transformation in den nächsten 12 Monaten? Oder für die nächsten drei Jahre? Wenn Sie nicht wissen, wo Sie anfangen sollen, können wir Ihnen helfen. Kontaktieren Sie unsere Digitalisierungsexperten bei pirenjo.IT noch heute und vereinbaren Sie einen Termin für ein unverbindliches Erstgespräch. Gemeinsam werden wir Ihr Unternehmen für die Zukunft aufstellen.