5 Microsoft Teams Tipps die Ihnen helfen Zeit zu sparen

Die Zeit verrinnt und wir haben alle nicht zu viel davon. Sicher geht es Ihnen damit wie den meisten anderen. Sie leiden unter einem ständigen Mangel an dieser wertvollen Ressource. Microsoft Teams nimmt immer mehr Fahrt auf. Immer mehr Unternehmen nutzen es und diese Zahl steigt stetig. Es mausert sich zu einer der populärsten Chat-Apps da draußen. Hier erfahren Sie, wie sie mit 5 Microsoft Teams Tipps Zeit sparen können.

Die Überschrift verspricht Zeitersparnis, also kommen wir ohne Umschweife zur Sache!

Hier sind die großartigen Tipps für Microsoft Teams!

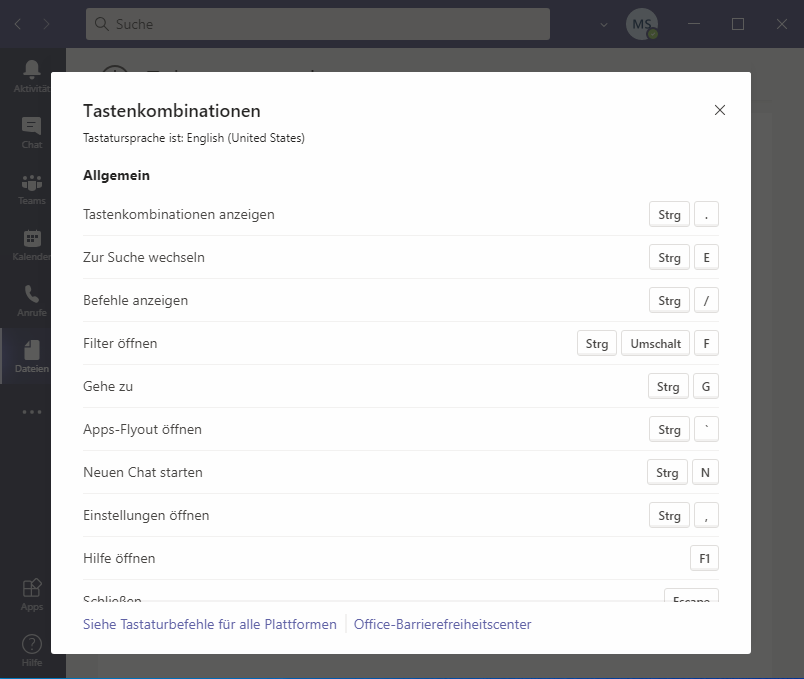

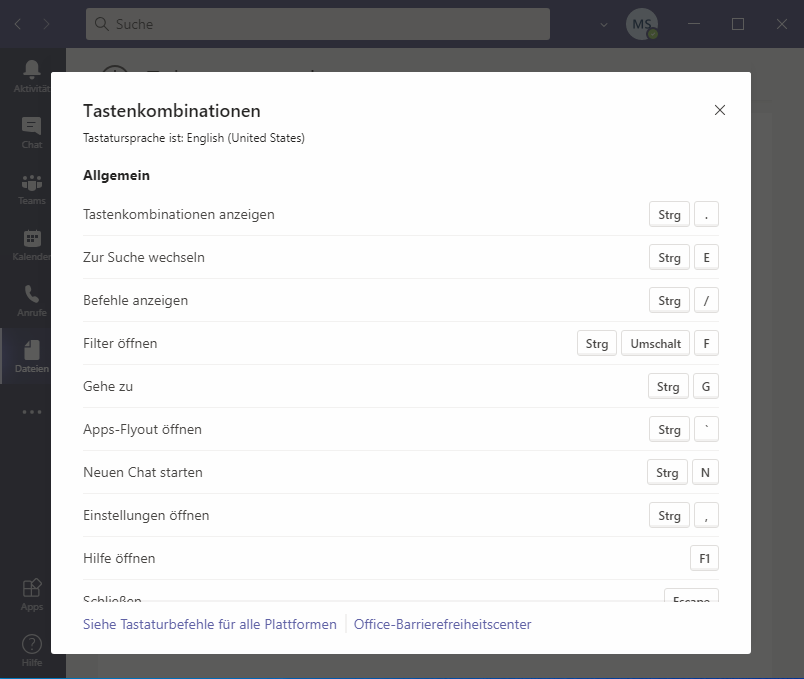

1. Ach ja, die Shortcuts!

Wenn es eine Sache gibt, die eine Menge Zeit spart, sind es Shortcuts!

Drei grundlegende Kurzbefehle öffnen Ihnen die neue Welt der Möglichkeiten in Microsoft Teams.

Tragen Sie oben in der Suchleiste folgendes ein:

/ – der Schrägstrich zeigt Ihnen alle Befehle an, die Sie nutzen können

/tasten – Dieser Befehl zeigt Ihnen eine Liste aller verfügbaren Tastatur Kurzbefehle

@ – hier sehen Sie alle verfügbaren App-Befehle

Oder drücken Sie Alt und den Schrägstrich (ALT + /) für Windows-Nutzer oder die Optionstaste und Schrägstrich (Option + /) für Mac-Nutzer. (Sie verwenden nun schon Kurzbefehle um zu den Kurzbefehlen zu gelangen. Was sagt man dazu!?)

Sehen Sie sich alle Befehle an und überlegen Sie welche für Sie hilfreich sind. Als Faustregel kann man hier mit zwei Befehlen beginnen. Benützen Sie diese regelmäßig und nehmen Sie sich nach ein paar Tagen weitere Kurzbefehle vor. Wenn Sie direkt versuchen sich alle Befehle zu merken, laufen Sie Gefahr sich keinen langfristig zu merken.

Hier sind ein paar direkte Kurzbefehle, die Sie einfach nur auf der Tastatur eingeben müssen:

– Um direkt auf einen Chat oder einen Thread zu antworten drücken sie einfach die R-Taste

– Fügen Sie einer Nachricht einen Anhang hinzu, indem ALT + A drücken (Option + A für MAC)

– Gelangen Sie direkt zur Suchleiste mit ALT + E

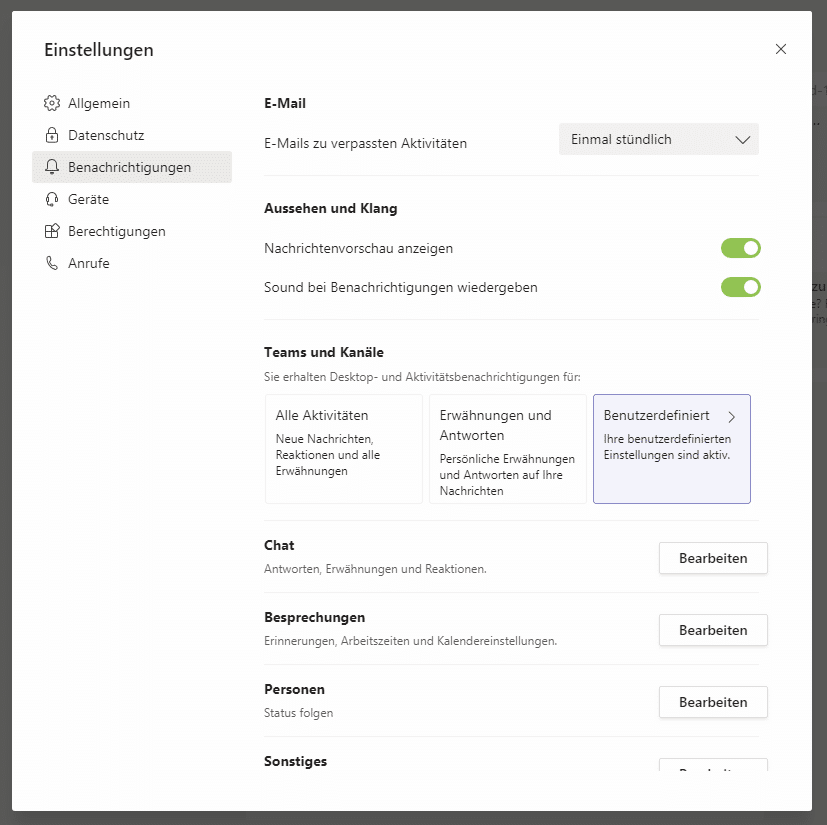

2. Optimieren Sie Ihre Benachrichtigungen

Eine Sache die in vielen Apps schnell zum nervigen Problem wird, sind zu viele Benachrichtigungen. Wenn diese auch noch unwichtig sind, ist das eher kontraproduktiv. Falls Ihr Unternehmen viel mit Teams arbeitet, werden die ungewollten Benachrichtigungen zwangsläufig immer mehr. Dadurch führen sie zu Ablenkungen und stören Ihre Konzentration. Oft reicht schon ein PING und Sie verlieren den Faden bei der Sache an der Sie gerade arbeiten. Durch zu häufige Ablenkungen solcher Art verlieren Sie wertvolle Zeit.

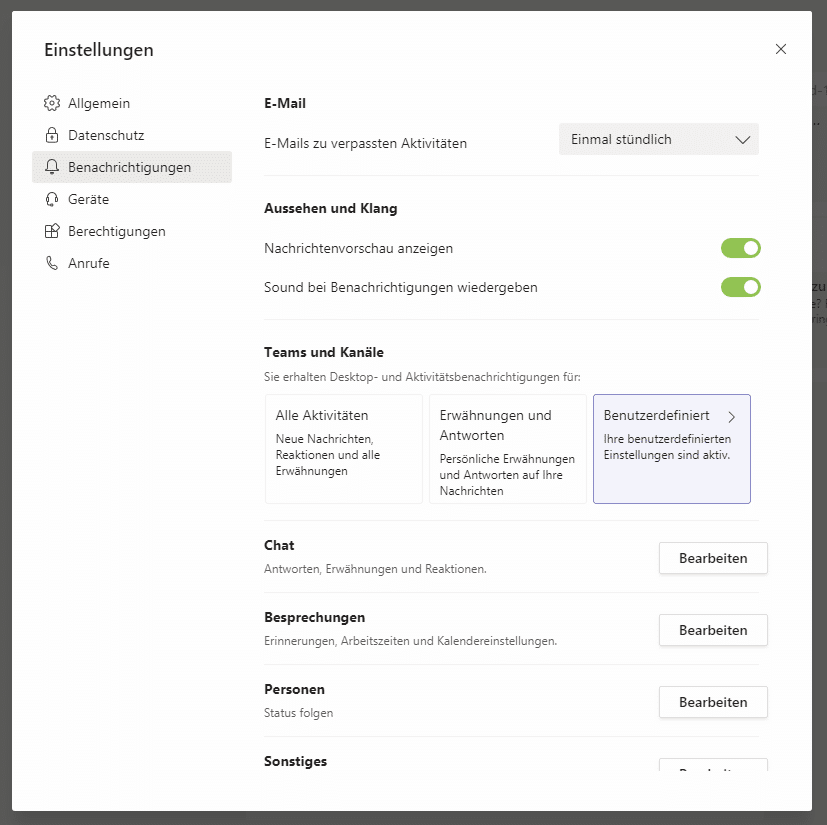

Um dem beizukommen können Sie Ihre Benachrichtigungen anpassen. Wählen Sie sorgfältig aus wofür Sie Benachrichtigungen haben wollen und ob Sie einen Sound dabei hören wollen.

Klicken Sie oben rechts auf Ihr Profilbild und wählen Sie in den Einstellungen den Tab Benachrichtigungen aus. Hier können Sie festlegen, welche Benachrichtigungen Sie erhalten wollen und ob dies mit einem Ton geschehen soll, was Ihnen die bestmögliche Erfahrung ermöglicht.

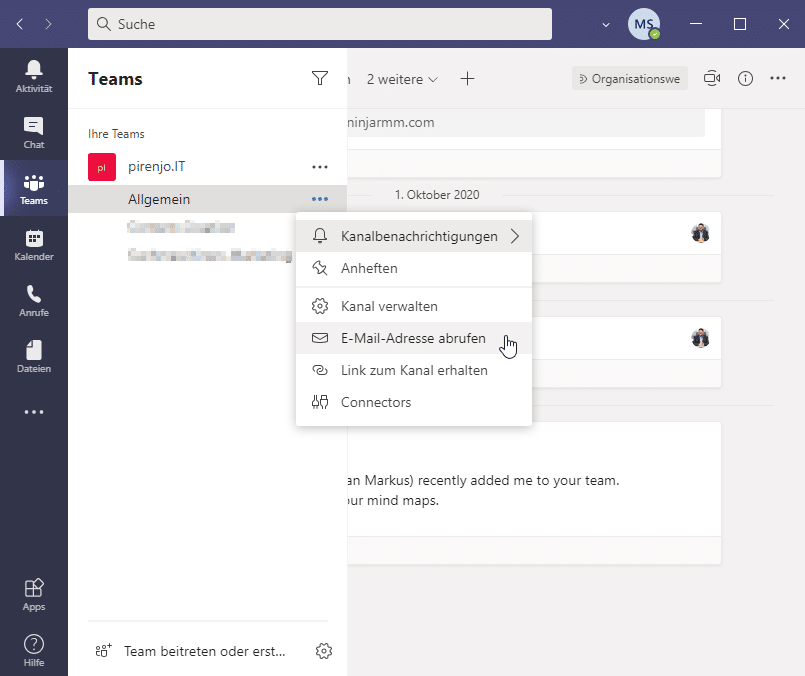

3. Senden Sie E-Mails an Microsoft Teams Kanäle

E-Mail ist nicht tot, auch wenn Microsoft und andere Firmen Tools entwickeln, die E-Mails mehr in den Hintergrund rücken lassen. Viele Unternehmen vertrauen nach wie vor auf E-Mails. Daher erlaubt es Microsoft Teams E-Mails mit Anhängen an Kanäle zu schicken.

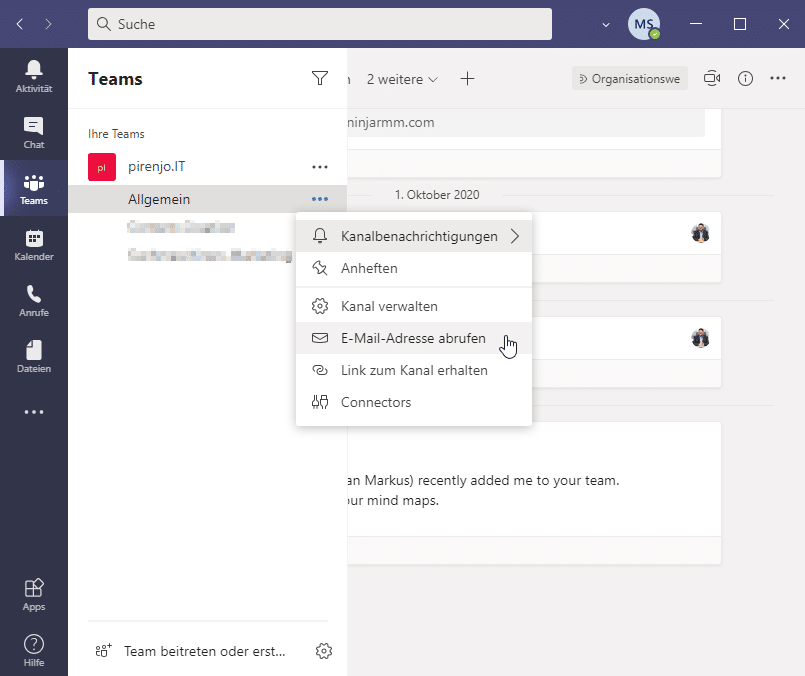

Senden Sie eine E-Mail an einen Kanal, indem Sie auf die drei Punkte neben dem Kanal-Name klicken. Hier wählen Sie E-Mail-Adresse abrufen. Teams generiert daraufhin eine E-mail-Adresse für diesen Kanal, die Sie kopieren können. Nutzen Sie diese E-Mail-Adresse um diesem Kanal Wichtiges hinzuzufügen. So können Sie Word-Dokumente, Nachrichten, Dateien oder was Sie sonst benötigen versenden

4. Einer für Alle

Wir haben Ihnen einige wirklich gute Microsoft Teams Tipps versprochen, um Zeit zu sparen. Hier ist also der eine, der Ihnen enorm viel Zeit ersparen und Ihnen helfen kann, Ihre Teamzusammenarbeit immens zu zentralisieren.Wenn Sie Ihr gesamtes Unternehmen dazu bringen können, Teams einzusetzen, könnten Sie Skype und E-Mail tatsächlich loswerden. So umfangreich ist Teams mit all den Audio- und Videoanruf-Funktionen.Vielleicht ist das immer noch eine Wunschvorstellung. Aber in Zukunft werden Momente häufiger werden in denen man sich denkt: „Hm… Ich wünschte, wir könnten das alles an einem Ort haben“. Vielleicht wird Teams eines Tages diese Lösung sein.

5. Werden Sie zum Sprachwunder

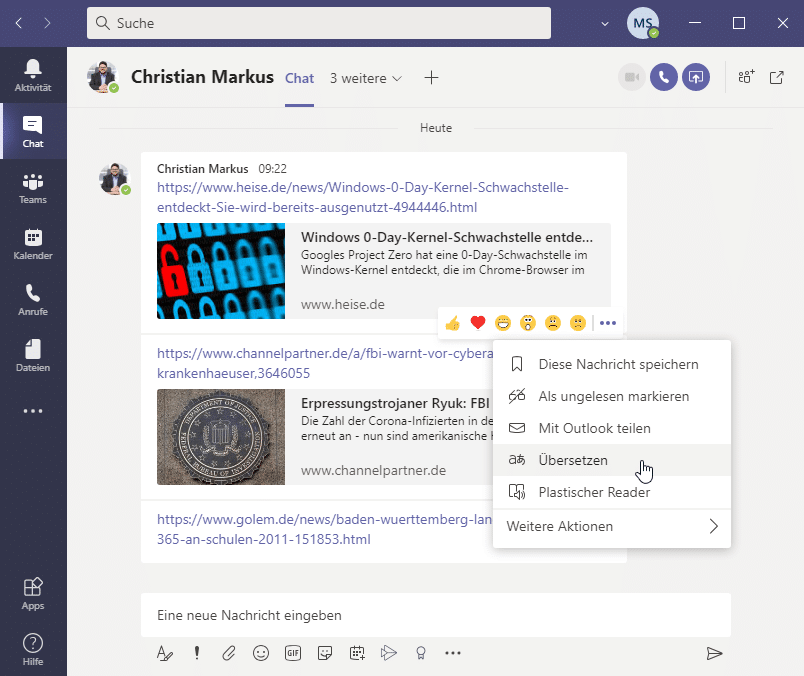

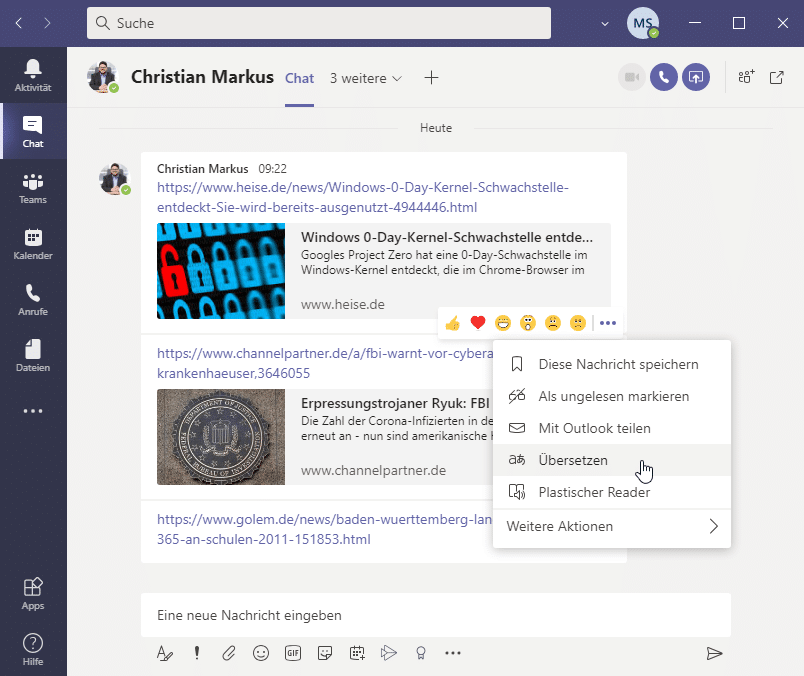

Wollen Sie die Bedeutung einer Nachricht in der Sprache sehen, die Sie nicht verstehen? Kein Problem! Sie müssen sie nicht einmal mehr in Google übersetzen! Übersetzen Sie direkt in Teams! Klicken Sie auf die drei Punkte in der Ecke Ihrer Nachricht und wählen Sie Übersetzen. Sie sehen dann die Nachricht in Ihrer Standardsprache. So einfach ist das.

Der Mensch ist ein Gewohnheitstier. Deshalb bleiben wir meistens bei den bereits bekannten Funktionen. Aber es gibt so viele Features von deren Existenz man nicht einmal wusste. Oft helfen diese aber dabei effizienter und fokussierter zu arbeiten, oder sie machen das Arbeiten einfach angenehmer. Auf jeden Fall führt es dazu, dass Sie produktiver werden.

Wir hoffen diese Tipps können Ihnen dabei helfen, das Beste aus Microsoft Teams herauszuholen. Falls Sie Informationen über die Verwendung von Apps wünschen, finden Sie diese in unserem Blogeintrag.