Viele Menschen machen sich Sorgen, dass jemand ihren Computer hacken könnte. Aber sie denken nicht wirklich daran, dass ihr drahtloser Drucker gehackt werden könnte. Es ist ein Gerät, das die meisten Menschen nur sporadisch benutzen. Zum Beispiel, wenn sie Steuerformulare oder Versandetiketten ausdrucken möchten.

Drucker sind oft aus den Augen und aus dem Sinn. Das heißt, bis Sie etwas drucken müssen und Ihnen die Tinte ausgeht. Für Hacker sind sie jedoch nicht aus dem Blickfeld. Tatsächlich sind ungesicherte Drucker eine klassische Methode für Kriminelle, sich Zugang zu einem Heimnetzwerk zu verschaffen.

Um diesen Punkt zu veranschaulichen, hackte Cybernews absichtlich Drucker. Weltweit wurden fast 28.000 ungesicherte Drucker gekapert. Die Erfolgsquote lag bei 56 %. Was hat Cybernews getan, nachdem es sich Zugang verschafft hatte? Ironischerweise wurden die Drucker dazu gebracht, einen Leitfaden zur Druckersicherheit auszudrucken.

Fragen Sie sich, wie gefährdet Ihr Netzwerk durch Ihren Drucker ist? Im Folgenden finden Sie einige Sicherheitstipps, die Ihnen helfen können. Mit diesen Tipps können Sie Ihr Netzwerk besser absichern, so dass die Daten auf allen Geräten sicherer sind.

1. Ändern Sie die Standard-Anmeldedaten

Wenn Sie einen neuen Drucker kaufen, wird er wahrscheinlich mit Standardeinstellungen ausgeliefert. Die Hersteller geben Ihnen eine Möglichkeit, Ihr Gerät anzuschließen und einzurichten. Dazu gehören in der Regel Standard-Anmeldeinformationen.

Ändern Sie diese Standarddaten sofort bei der Einrichtung!

Hacker verwenden eine Masterliste mit all diesen Standardeinstellungen. Sie fügen sie in ein automatisiertes Skript ein und probieren sie einfach so lange aus, bis sie einen Treffer landen. Ändern Sie diese Angaben und stellen Sie sicher, dass Sie ein sicheres Passwort erstellen.

2. Drucker-Firmware auf dem neuesten Stand halten

Für die Sicherheit Ihres Druckers ist es wichtig, dass die Firmware stets aktualisiert wird. Wie Computer, Software und Anwendungen muss auch solche Hardware aktualisiert werden. Diese Updates enthalten oft wichtige Sicherheits-Patches.

Firmware-Updates sind normalerweise nicht so ersichtlich wie Software-Updates. Bei Software- und Betriebssystem-Updates erhalten Sie normalerweise eine Popup-Benachrichtigung. Aber Aktualisierungen der Treiber und der Firmware, mit denen Drucker betrieben werden, sind nicht so deutlich sichtbar.

Sie können unter anderem an folgenden Stellen nach Firmware-Updates suchen:

- Die Dienstprogramm-App des PC-Herstellers auf einem angeschlossenen Gerät

- Das Bedienfeld des Druckers

- Die auf einem PC installierte App des Druckerherstellers

3. Verwenden Sie eine Netzwerk-Firewall

Eine Netzwerk-Firewall ist wichtig, um die Überwachung des Datenverkehrs zu gewährleisten. Firewalls können verdächtige Aktivitäten blockieren, um Hacker von Ihrem Netzwerk fernzuhalten. Sie sollten die Firewall so konfigurieren, dass sie den ein- und ausgehenden Druckerverkehr überwacht.

4. Den Drucker in ein Gastnetzwerk einbinden

Die meisten der heutigen Router ermöglichen es Ihnen, ein Gastnetzwerk einzurichten. Dabei handelt es sich um ein separates WLAN, das über denselben Router läuft, den Sie für Ihr Hauptnetzwerk verwenden. So ist es für Hacker schwieriger, von einem Netzwerk zum anderen zu gelangen.

Wenn Sie ein weniger sicheres Gerät von Computern und Telefonen getrennt halten, erhöht sich die Sicherheit. Sie können trotzdem von Geräten in einem anderen Netzwerk auf Ihrem Drucker drucken. Sie müssen nur alles richtig konfigurieren. Wenn Sie dabei Hilfe brauchen, lassen Sie es uns wissen.

5. Ungenutzte Ports oder Dienste deaktivieren

IoT-Geräte, wie Drucker, haben oft viele Anschlussmöglichkeiten. Möglicherweise benötigen Sie nicht alle Anschlüsse oder Dienste, die mit Ihrem Drucker geliefert werden. Diese Anschlüsse sind Risikobereiche, über die sich Hacker Zugang verschaffen könnten.

Am besten deaktivieren Sie ungenutzte Ports und Freigabefunktionen. Dadurch wird das Risiko eines Einbruchs verringert.

6. Trennen Sie das Gerät bei Nichtgebrauch vom Netz

Die meisten Drucker zu Hause werden nicht so häufig benutzt wie Drucker im Büro. Man benutzt sie vielleicht nur einmal im Monat oder ein paar Mal im Jahr. Wenn Sie Ihren Drucker nicht ständig benutzen, sollten Sie ihn ausstecken, wenn er nicht in Gebrauch ist.

Eine todsichere Methode, den Zugriff für Hacker zu unterbinden, besteht darin, das Gerät auszustecken. Wenn es ausgeschaltet ist, ist überhaupt kein Zugriff möglich.

7. Nutzen Sie bewährte Praktiken für mehr Cybersicherheit!

Ihr Drucker ist nur ein Gerät in Ihrem Netzwerk. Die meisten Familien verbinden mehrere Geräte mit ihrem Heim-WLAN. Im Jahr 2022 lag die durchschnittliche Anzahl der angeschlossenen Geräte pro US-Haushalt bei 22.

Familien müssen sich gute Internetgewohnheiten aneignen. Dadurch werden die Daten aller Beteiligten sicherer. Außerdem lassen sich so kostspielige Fälle von Identitätsdiebstahl vermeiden. Oder die Übernahme von Dingen wie Babyfonen.

Einige bewährte Standardverfahren für eine gute Cyber-Hygiene sind:

- Verwenden Sie immer sichere Passwörter. (mindestens 10-12 Zeichen und eine Mischung aus Buchstaben, Zahlen und Symbolen)

- Halten Sie Software und Firmware auf den Geräten auf dem neuesten Stand.

- Verwenden Sie, wo immer möglich, eine Multi-Faktor-Authentifizierung.

- Aktivieren Sie Gerätefirewalls und andere Schutzmechanismen.

- Auf allen Geräten sollte ein gutes Antivirenprogramm installiert sein.

- Melden Sie sich niemals über einen Link, den Sie per E-Mail oder SMS erhalten haben, bei einem Konto an.

- Lernen Sie, wie Sie Phishing erkennen und holen Sie eine zweite Meinung ein, bevor Sie klicken.

- Lassen Sie mindestens alle ein bis zwei Jahre eine Sicherheitsüberprüfung von einem Profi durchführen

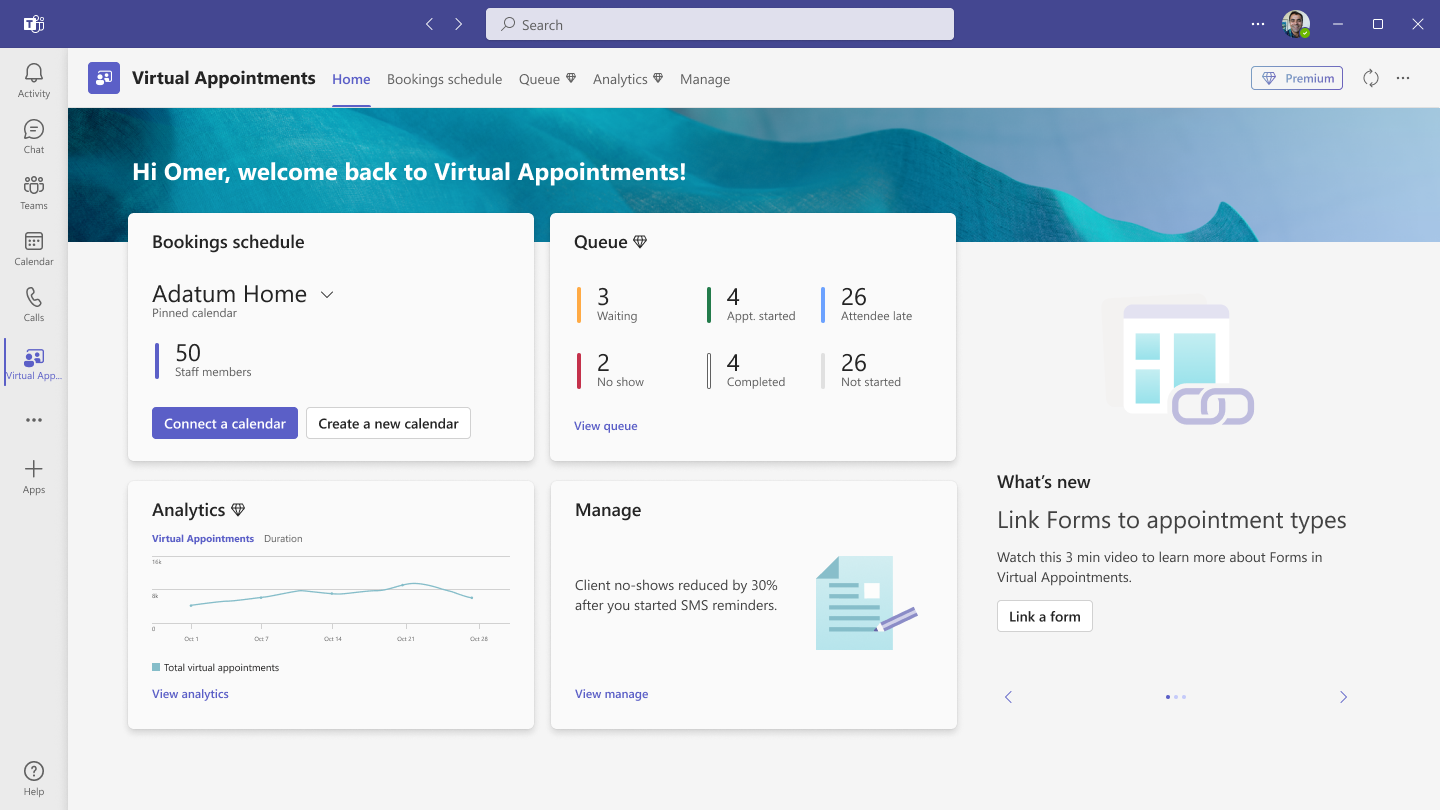

Holen Sie sich Hilfe bei der Sicherung Ihrer Daten

Unsere IT-Profis von pirenjo.IT helfen Ihnen dabei, dass ihre Daten sicher sind und ihre Geräte reibungslos funktionieren. Machen Sie noch heute einen Termin für ein Kennenlerngespräch und holen Sie sich Hilfe bei der Sicherung Ihrer Daten.